Институт защиты информации

Кафедра БИТ

Курсовая работа

По дисциплине ОЗИТ

На тему: Модели TAKE-GRANT и их исследования.

Выполнила: Тискина Е.О.

ИЗМАИЛ-2005г

Содержание

Введение………………………………………………..3

1.Основные положения модели Take-Grant………4

1.1.Правило «БРАТЬ»………………………….……..5

1.2. Правило «ДАВАТЬ»………………………...5

1.3. Правило «СОЗДАТЬ»……………………….5

1.4. Правило «УДАЛИТЬ»…………………….…6

2.Санкционированное получение прав доступа…7

3.Возможность похищения прав доступа……..….12

4.Расширенная модель Take-Grant………………..13

Заключение………………………………………..….18

Список литературы…………………………………..19

Введение

Информационная защита есть насущная необходимость. Организации постепенно осознают это и переходят к внедрению или, по крайней мере, исследованию различных программ безопасности, охватывающих такие области компьютерных технологий, как коммуникации, операционные системы, информационное управление.

Проблема отчасти заключается в том, что у разных организаций существуют весьма разнообразные потребности в информационной защите. Для некоторых коммерческих организаций случайные утечки информации не составляют большой угрозы (если не считать осложнений, связанных с Законом о конфиденциальности). Такие компании значительно больше озабочены проблемами доступности систем, предотвращением порчи приложений, вызванной вирусами, Троянскими конями, червями и проч. и, возможно, недопущением несанкционированных изменений данных (в особенности, финансовой информации, такой как балансы банковских счетов).

В то же время в других организациях – например, в военных ведомствах - раскрытие данных высокого уровня секретности может нанести значительный ущерб. Разглашение имен агентов, планов военных кампаний и тому подобных сведений может серьезно нарушить способность военного формирования успешно решать свои задачи.

Доказательство того факта, что соблюдение политики безопасности обеспечивает то, что траектории вычислительного процесса не выйдут в неблагоприятное множество, проводится в рамках некоторой модели системы. В данной курсовой работе рассматривается модель Take-Grant и приводятся примеры результатов, которые доказываются в данной области, а также рассматривается модель распространения прав доступа в системе с дискреционной политикой безопасности.

Правило «БРАТЬ».

Правило "Брать"- take(a,x,y,z). Пусть x  S,у, z

S,у, z  О-различные вершины графа G,

О-различные вершины графа G,  . Правило определяет порядок получения нового графа доступов G' из графа G (рис.1).

. Правило определяет порядок получения нового графа доступов G' из графа G (рис.1).

Рис1. Субъект х берет у объекта у права  на объект z

на объект z

Правило «ДАВАТЬ»

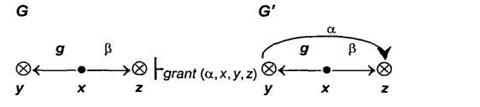

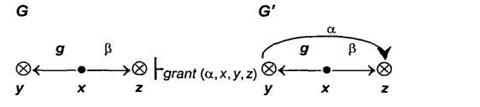

Правило "Давать"-grant(a,x,у,z). Пусть х  S, у, z

S, у, z  О-различные вершины графа G,

О-различные вершины графа G,  . Правило определяет порядок получения нового графа G' из графа G (рис. 2).

. Правило определяет порядок получения нового графа G' из графа G (рис. 2).

Рис.2. Субъект х дает объекту у права  на объект z

на объект z

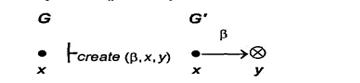

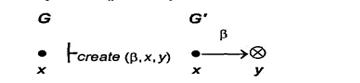

Правило «СОЗДАТЬ»

Правило "Создать"-create( ,x,у). Пусть X

,x,у). Пусть X  . Правило определяет порядок получения нового графа G' из графа G; у

. Правило определяет порядок получения нового графа G' из графа G; у  О-новый объект или субъект (рис..3).

О-новый объект или субъект (рис..3).

Рис 3. Субъект Х создает новый  -доступный объект у

-доступный объект у

Правило «УДАЛИТЬ»

Правило "Удалить"- remove (а, х, у). Пусть x  S, у

S, у  О-различные

О-различные

вершины графа G.  . Правило определяет порядок получения нового графа G' из графа G (рис.4).

. Правило определяет порядок получения нового графа G' из графа G (рис.4).

Рис.4. Субъект Х удаляет права доступа  на объект у

на объект у

В модели Take-Grant основное внимание уделяется определению условий, при которых в системе возможно распространение прав доступа определенным способом. Далее будут рассмотрены условия реализации:

• способа санкционированного получения прав доступа;

• способа похищения прав доступа.

Заключение

В заключение можно отметить, что модель Take-Grant служит для анализа систем защиты с дискреционной политикой безопасности. В модели определены условия, при которых происходит передача или похищение прав доступа. Однако на практике редко возникает необходимость в использовании указанных условий, так как при анализе большинства реальных систем защиты не возникают столь сложные по взаимосвязи объектов графы доступов. А сами правила take и grant сравнительно редко используются на практике. В тоже время наиболее часто в реальных системах субъекты используют права доступа на чтение и запись. Поэтому предложенные в расширенной модели Take-Grant подходы к поиску и анализу путей возникновения в системе информационных каналов, определению их стоимости представляются наиболее интересными и актуальными.

Список литературы

1.Теоретические основы компьютерной безопасности: Учеб. пособие для вузов / П.Н. Девянин, 0.0. Михальский, Д.И. Правиков и др.-М.: Радио и связь, 2000.

2.Методы и средства защиты информации. В.А. Хорошко, А.А. Чекатков. Киев «Издательство «Юниор», 2003г.

3. Грушо А. А., Тимонина Е.Е. Теоретические основы защиты информации –М. Изд-во агентства "Яхтсмен" -1996.

Институт защиты информации

Кафедра БИТ

Курсовая работа

По дисциплине ОЗИТ

На тему: Модели TAKE-GRANT и их исследования.

Выполнила: Тискина Е.О.

ИЗМАИЛ-2005г

Содержание

Введение………………………………………………..3

1.Основные положения модели Take-Grant………4

1.1.Правило «БРАТЬ»………………………….……..5

1.2. Правило «ДАВАТЬ»………………………...5

1.3. Правило «СОЗДАТЬ»……………………….5

1.4. Правило «УДАЛИТЬ»…………………….…6

2.Санкционированное получение прав доступа…7

3.Возможность похищения прав доступа……..….12

4.Расширенная модель Take-Grant………………..13

Заключение………………………………………..….18

Список литературы…………………………………..19

Введение

Информационная защита есть насущная необходимость. Организации постепенно осознают это и переходят к внедрению или, по крайней мере, исследованию различных программ безопасности, охватывающих такие области компьютерных технологий, как коммуникации, операционные системы, информационное управление.

Проблема отчасти заключается в том, что у разных организаций существуют весьма разнообразные потребности в информационной защите. Для некоторых коммерческих организаций случайные утечки информации не составляют большой угрозы (если не считать осложнений, связанных с Законом о конфиденциальности). Такие компании значительно больше озабочены проблемами доступности систем, предотвращением порчи приложений, вызванной вирусами, Троянскими конями, червями и проч. и, возможно, недопущением несанкционированных изменений данных (в особенности, финансовой информации, такой как балансы банковских счетов).

В то же время в других организациях – например, в военных ведомствах - раскрытие данных высокого уровня секретности может нанести значительный ущерб. Разглашение имен агентов, планов военных кампаний и тому подобных сведений может серьезно нарушить способность военного формирования успешно решать свои задачи.

Доказательство того факта, что соблюдение политики безопасности обеспечивает то, что траектории вычислительного процесса не выйдут в неблагоприятное множество, проводится в рамках некоторой модели системы. В данной курсовой работе рассматривается модель Take-Grant и приводятся примеры результатов, которые доказываются в данной области, а также рассматривается модель распространения прав доступа в системе с дискреционной политикой безопасности.

S,у, z

S,у, z  . Правило определяет порядок получения нового графа доступов G' из графа G (рис.1).

. Правило определяет порядок получения нового графа доступов G' из графа G (рис.1).

на объект z

на объект z

,x,у). Пусть X

,x,у). Пусть X  . Правило определяет порядок получения нового графа G' из графа G; у

. Правило определяет порядок получения нового графа G' из графа G; у

. Правило определяет порядок получения нового графа G' из графа G (рис.4).

. Правило определяет порядок получения нового графа G' из графа G (рис.4).

на объект у

на объект у